Antivirensoftware

für Arktur 4

Mit der verstärkten Nutzung des Internets, dem Austausch von

Dateien

und dem Abspeichern auf dem Home-Laufwerk, wird die Gefahr der

Ausbreitung

von Viren im schulintenen Netz immer größer. Auf den Clients

kann man mit Hilfe von Wächterkarten die Viren zwar bei jedem

Neustart

vernichten, doch auf Arktur könnten sie weiterhin vorhanden sein.

Eine Möglichkeit diese Viren auf dem Server zu beseitigen, ist der

Einsatz eines Virenscanners für Linux.

Es gibt Kommandozeilenscanner, die man z.B. in der crontab nachts

nach

Viren suchen lassen kann und es gibt Wächter, die als Dämon

im

Hintergrund laufen und jeden Dateizugriff scannen. Es gibt Mail-Scanner

und Proxy-Scanner.

Wenn die Clients geschützt sind, sollte ein

Komanndozeilenscanner

wohl reichen.

Hier gibt es auch Freeware:

Diese Kommandozeilenscanner kann man nachts per

Eintrag

in der crontab laufen lassen.

Aber falls die entsprechenden Gelder zur

Verfügung

stehen, sollte man sich überlegen, ob nicht durch die garantiert

kurzen

Reaktionszeiten, den guten Support und die damit deutlich erhöhte

Sicherheit ein

kostenpflichtiger

Virenscanner in Betracht kommt. Einige habe ich als

Evaluationsversionen

ausprobiert. Schauen Sie sich diese ruhig auch einmal an.

Clamav

Clamav

Man muss sich clamav-0.86.1.tar.gz

(oder neuer) nicht mehr herunterladen, denn clamav ist auf Arktur 4

schon vorinstalliert! - Das Auswertungsscript

könenn Sie aber von hier ergänzen!

Kopiert die Datei nach T:

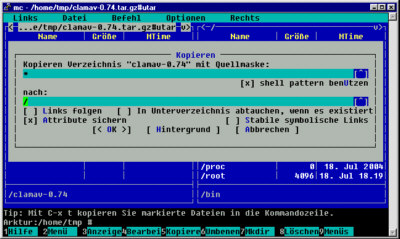

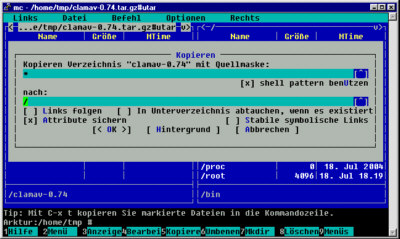

Als ROOT nimmt man den MC und geht nach /home/tmp,dort öffnet

man die Datei (Balken drauf und ENTER) und kopiert das Verzeichnis

clamav-0.86.1

in die Wurzel .

(die Bilder sind noch alt und beziehen sich auf Version 0.74,

die Beschreibung aber auf die 0.86.1)

Mit groupadd clamav

muss man vor der Installation erst noch eine Gruppe anlegen

in die dann der user clamav kommt.

Arktur:/home/tmp # groupadd clamav

Arktur:/home/tmp # useradd -g clamav

clamav

Arktur:/home/tmp #

erledigt

Nun kann die Installation losgehen:

Man wechselt nach /clamav-0.86.1 und gibt ./configure ein

Arktur:/clamav-0.86.1 # ./configure

checking build system type... i586-pc-linux-gnu

checking host system type... i586-pc-linux-gnu

checking target system type... i586-pc-linux-gnu

creating target.h - canonical system defines

...

checking if gcc supports -fno-rtti -fno-exceptions... no

...

checking sys/int_types.h usability... no

checking sys/int_types.h presence... no

checking for sys/int_types.h... no

checking for dlfcn.h... (cached) yes

checking for inttypes.h... (cached) yes

checking sys/inttypes.h usability... no

checking sys/inttypes.h presence... no

checking for sys/inttypes.h... no

checking for memory.h... (cached) yes

checking ndir.h usability... no

checking ndir.h presence... no

checking for ndir.h... no

...

checking sys/filio.h usability... no

checking sys/filio.h presence... no

checking for sys/filio.h... no

...

checking for bind in -lsocket... no

...

checking for strlcpy... no

checking for strlcat... no

...

checking for __gmpz_init in -lgmp... no

checking for mpz_init in -lgmp... no

configure: WARNING: ****** GNU MP 2 or newer NOT FOUND - digital

signature support will be disabled !

checking for curl >= 7.10.0... FAILED

configure: WARNING: curl-config was not found

...

checking for readdir_r... support disabled

checking for ctime_r... yes, and it takes 2 arguments

checking for clamav in /etc/passwd... yes, user clamav and group clamav

...

config.status: creating clamav-config.h

config.status: executing depfiles commands

Arktur:/clamav-0.86.1 #

nun noch:

Arktur:/clamav-0.86.1 # make install

... dauert ...

test

-z "/usr/local/bin" || mkdir -p -- "/usr/local/bin"

/usr/bin/install -c 'clamav-config' '/usr/local/bin/clamav-config'

test -z "/usr/local/lib/pkgconfig" || mkdir -p --

"/usr/local/lib/pkgconfig"

/usr/bin/install -c -m 644 'libclamav.pc'

'/usr/local/lib/pkgconfig/libclamav.pc'

make[2]: Leaving directory `/clamav-0.86.1'

make[1]: Leaving directory `/clamav-0.86.1'

Arktur:/clamav-0.86.1 #

und

Arktur:/clamav-0.86.1 # make clean

Making clean in clamav-milter

make[1]: Entering directory `/clamav-0.86.1/clamav-milter'

...

make[1]: Leaving directory `/clamav-0.86.1/libclamav'

Making clean in .

make[1]: Entering directory `/clamav-0.86.1'

rm -rf .libs _libs

rm -f *.lo

make[1]: Leaving directory `/clamav-0.86.1'

Arktur:/clamav-0.86.1 #

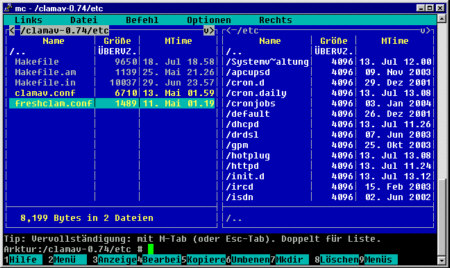

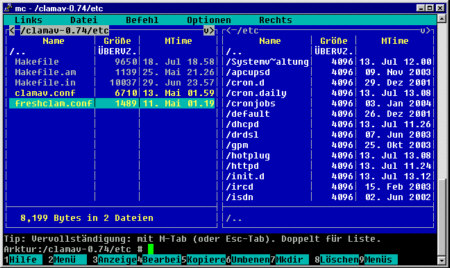

anschließend kopiert man die beiden Konfigurationsdateien

(*.conf)

aus clamav-0.86.1/etc nach /etc

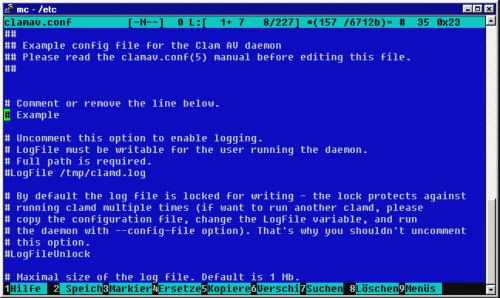

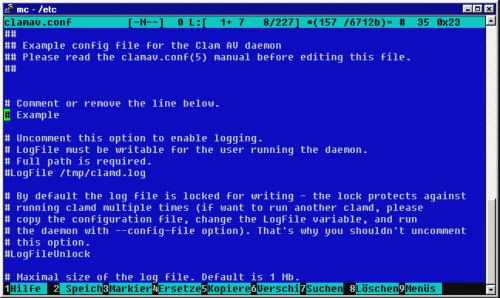

Die clamav.conf kann man dann seinen Bedürfnissen anpassen:

Das # vor Example sollte man wohl setzen.

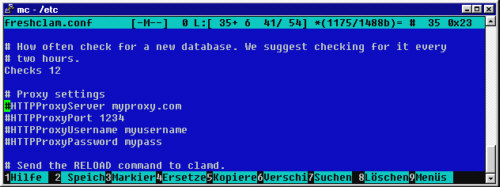

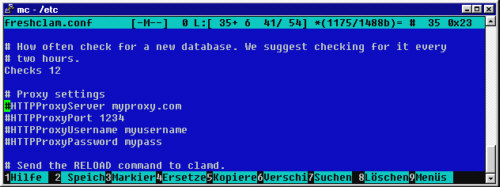

Um Updates zu beziehen ist die freshclam.conf ebenfalls anzupassen.

Anwichtigsten sind wohl folgende Einträge:

Die clamav-Dateien liegen nun in /usr/local/bin.

clamscan --help zeigt die

wichtigsten

Befehle.

Mit clamscan -r -i /home

kann es dann losgehen:

Arktur:/ # clamscan -r -i /home

/home/tmp/clamav-0.86.1.tar.gz:

ClamAV-Test-File FOUND

----------- SCAN SUMMARY -----------

Known viruses: 36088

Engine version: 0.86.1

Scanned directories: 111

Scanned files: 986

Infected files: 1

Data scanned: 53.49 MB

Time: 86.155 sec (1 m 26 s)

Arktur:/clamav-0.86.1 #

Mit den entsprechenden Einstellungen in der clamav.conf

erhält

man auch log-Files.

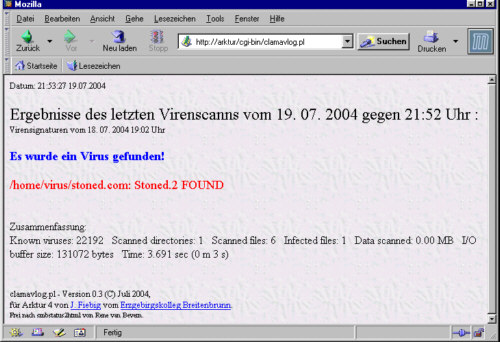

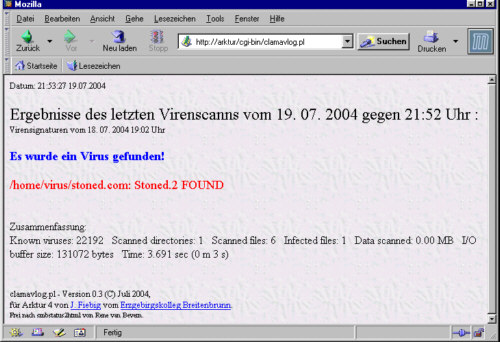

Die

log-Files von clamav sind

ziemlich

lang, deshalb habe ich ein kleines Script geschrieben, dass auch im

Nachhinein

eine einfache Ansicht des Scanvorganges bietet. Sie können es hier

in der Version 1.1a

herunterladen und auf Arktur als Update einspielen. Es wird dann

mit http://arktur/online/clamavlog.cgi

aufgerufen.

Voraussetzung ist jedoch, dass Sie clamav in der folgenden Form

aufrufen:

clamscan

-r -i --stdout /home > /var/log/clamscan.log

Natürlich sind auch weitere Optionen, wie --remove

möglich,

nur die Umleitung>

/var/log/clamscan.log sowie die Option --stdout

sind wichtig!

Ein Update bekommt man mit:

freshclam

Vorausgesetzt man hat alles richtig konfiguriert.

Wenn nicht, so geht man auf www.clamav.net und dort: Virus DB /

mirrors

oder klickt

hier! Dann kann man die daily.cvd

und main.cvd

im Verzeichnis /usr/local/share/clamav

ersetzen.

Bitedefender

Bitedefender

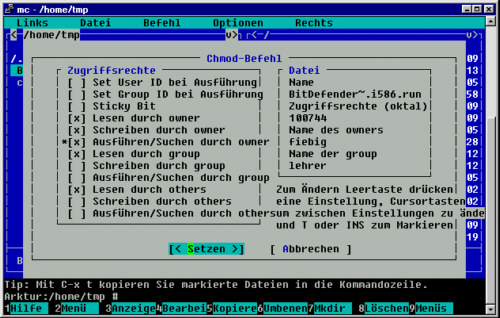

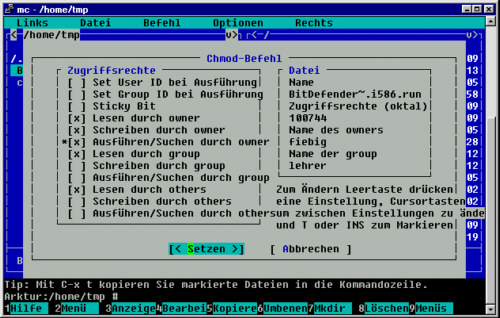

Man läd sich BitDefender-Console-Antivirus-7.1.-3.linux-gcc3x.i586.run

(oder neuer) herunter und kopiert sie nach T:.

Als ROOT nimmt man den MC und geht nach /home/tmp.

Dort setzt man den Balken auf die Datei und mit F9 - Datei - Chmod

setzt man sie auf ausführbar (ich habs für mich gemacht).

Nun braucht man nur noch Enter zu

drücken

und bitdefender installiert sich.

Den Lizenzvertrag bestätigt man

dann

mit accept:

...

Please enter "accept" if you agree to the License Agreement.

Enter anything else if you don't agree

to the terms in the License Agreement.

The installation process will stop.

accept

Es folgt noch eine einzige Frage, dann

ist man fertig:

Please

enter installation directory [ default = /opt ]:

die man aber mit

/usr/local

beantwortet!

Schon ist bitdefender installiert!

Arktur:/home/tmp #

Mit bdc /home --arc --all kann es dann

losgehen.

Arktur:/home/tmp

# bdc /home --arc

BDC/Linux-Console v7.1 (build 2559)

(i386) (Jul 6 2005 16:28:53)

Copyright (C) 1996-2004 SOFTWIN SRL. All rights reserved.

Results:

Folders :741

Files

:4386

Packed

:141

Archives :15

Infected files :0

Suspect files :0

Warnings :0

I/O errors :3

Files/second :40

Scan time :00:01:49

Arktur:/home/tmp #

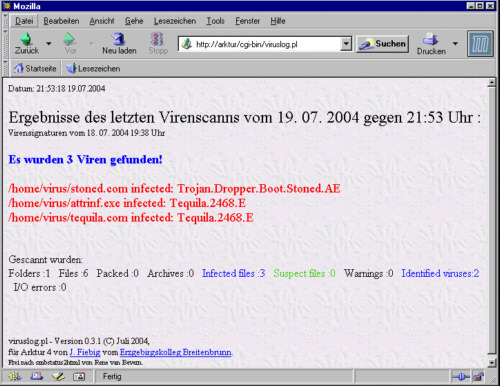

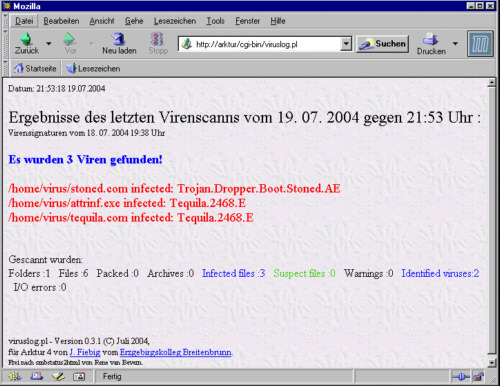

Die log-Files von Bitdefender sind

ziemlich

lang, deshalb habe ich ein kleines Script geschrieben, dass auch im

Nachhinein

eine einfache Ansicht des Scanvorganges bietet. Sie können es hier

in der Version 1.1

(setzt die Installation nach /usr/local/ voraus) herunterladen,

auf Arktur als Update einspielen. Es wird dann

mit http://arktur/online/viruslog.cgi

aufgerufen.

Voraussetzung ist jedoch, dass Sie die Bitdefender Meldungen nach

/var/log/bdc.log umleiten. Dies kann z.B. durch folgenden Aufruf

geschehen:

bdc

/home --arc > /var/log/bdc.log

Natürlich sind auch andere

Optionen,

wie --disinfect oder --move möglich, nur die Umleitung >

/var/log/bdc.log ist wichtig!

Ein Update

bekommt

man mit:

bdc

--update

Vorausgesetzt man

hat

alles richtig konfiguriert.

Falls nicht man kann

auch manuell

die Datei cumulative.zip

laden, nach T: kopieren mit

dem MC öffnen und den Inhalt nach /usr/local/bdc/Plugins kopieren.

Irgendwie ist der

FTP-Server

von Bitdefender immer etwas langsam.

Für Arktur 3.4 stellt Helmut

Hullen ein eigenes

Paket bereit.

Panda-Antivirus

Panda-Antivirus

Es gibt

eine

neue Version von 08/2004 ! Aber mit Signaturen vom 1.6. 04!

Man läd sich pavcl_linux_i386.tgz

von der englischen

Panda-Seite herunter und kopiert die Datei nach T:.

Als ROOT kopiert man pavcl_linux_i386.tgz in das

Wurzelverzeichnis

/.

Dort gibt man gzip -d pavcl_linux_i386.tgz ein

Es entsteht pavcl_linux_i386.tar

Und für die Installation gibt man tar -xvf

pavcl_linux_i386.tar

ein.

Arktur:/home/tmp

# cd /

Arktur:/ # gzip -d

pavcl_linux_i386.tgz

Arktur:/ # tar -xvf pavcl_linux_i386.tar

usr/bin/pavcl

usr/lib/libpavdll.so.4.8.0.1

usr/lib/libpavdll.so

usr/lib/panda/pav.sig

usr/lib/panda/PANDA.CHP

etc/panda/pavcl/pavcl.sav

var/log/panda/pavcl.log

var/log/panda/pavcl.rpt

usr/man/man1/pavcl.1.gz

usr/man/es/man1/pavcl.1.gz

usr/share/locale/es/LC_MESSAGES/pavcl.mo

Arktur:/

#

Panda liegt nun

in

/usr/bin, die Virensignaturen in /usr/lib/panda.

Mit pavcl /home -aut -heu -cmp kann es losgehen:

(-aut dient dazu, die Lizenzerklärung nicht

durchzuscrollen

und immer wieder bestätigen zu müssen)

Arktur:/

# pavcl /home -aut -heu -cmp

zwei wegscrollende Bildschirme und dann:

Panda Antivirus Linux, (c) Panda Software 2004

Time employed for scan .............: 00:00:21

Number of files scanned ............: 473

Number of files infected ...........: 0

Copyright Panda Software

Arktur:/ #

Updates

bekommt man nur als registrierter Nutzer, d.h. man

braucht einen Nutzernamen und Passwort um auf die Signatur-Updates

zugreifen zu

können. Da die Software Freeware ist, könnte man sich also

eine Windows-Eizelplatzlizenz kaufen, um sich anmelden zu können,

oder?

Hat man ein

Updatefile

geladen, so braucht man pav.zip (pavmmdd.zip)

nur zu entpacken und die Datei PAV.SIG

als pav.sig nach

/usr/lib/Panda

zu kopieren!

Wenn es die

Updates

gäbe, wäre dies das einfachste Programm.

Leider ist es nur ein Kommandozeilenscanner, so dass sich der Kauf im Vergleich zu Bitdefender wohl nicht lohnt.

crontab-Eintrag

Die crontab ändert man mit crontab -e:

und ergänzt:

00 22 * * *

10 22 * * *

30 22 * * *

35 22 * * * |

/etc/pp/inet-on

ihr_Verbindungsname

/opt/bdc/bdc --update

/etc/ppp/inet-off > /dev/null

/opt/bdc/bdc /home --arc --all > /var/log/bdc.log |

Verbindungsaufbau

Signaturenupdate holen

Verbindung trennen

/home scannen und Log schreiben

|

oder

00 22 * * *

10 22 * * *

30 22 * * *

35 22 * * * |

/etc/pp/inet-on

ihr_Verbindungsname

/usr/local/bin/freshclam

/etc/ppp/inet-off > /dev/null

/usr/local/bin/clamscan -r -i /home > /var/log/clam.log |

Verbindungsaufbau

Signaturenupdate holen

Verbindung trennen

/home scannen und Log schreiben

|

Für die anderen Programm würden die Einträge

ähnlich

aussehen.

Clamav

Clamav

Bitedefender

Bitedefender